En raison de sa forte dépendance à l’égard des fichiers de données numériques et de la connectivité, la fabrication additive est par nature exposée à des risques de sécurité importants, allant des dysfonctionnements des produits au vol de propriété intellectuelle et au risque de marque, ainsi qu’à d’autres nouvelles menaces auxquelles les utilisateurs de processus de fabrication conventionnels ne sont généralement pas confrontés. Si la reconnaissance de cette réalité est un impératif pour les entreprises, il existe encore un fossé entre l’évaluation de l’impact potentiel des problèmes de cybersécurité spécifiques à la FA et les mesures à prendre pour y remédier.

L’année dernière, les analystes de Gartner ont prévu que 43 milliards d’appareils connectés à l’Internet des Objets (IdO) seraient utilisés dans le monde. Selon l’analyste indépendant Jannik Lindner, 47 % des fabricants de l’industrie manufacturière ont subi des cyberattaques sur leurs appareils de l’Internet industriel des objets (IIoT). S’agissant plus particulièrement de l’industrie de la FA, Lindner poursuit : environ « 54% des fabricants à travers le monde ne surveillent pas leurs systèmes pour détecter tout comportement suspect. » Pourtant, « 60 % des fabricants ont déclaré avoir subi une cyberattaque perturbatrice au cours des 24 derniers mois ».

Je suis convaincue que si ces statistiques du secteur de la fabrication additive sont alarmantes, c’est probablement parce que les entreprises qui déploient des technologies de fabrication additive considèrent que s’attaquer à ce problème est une tâche insurmontable.

Différents scénarios dans lesquels des problèmes de cybersécurité spécifiques à la FA peuvent survenir

L’un des problèmes de cybersécurité les plus souvent évoqués dans le domaine de la fabrication additive est celui des fichiers de conception qui peuvent être volés. D’autres problèmes de cybersécurité spécifiques à la FA sont liés au fait que les fichiers de conception peuvent être modifiés pour créer des défauts dans les pièces, que la trajectoire de l’outil peut être modifiée pour déposer des matériaux de manière incorrecte, que des pièces ou des objets dangereux ou illégaux peuvent être imprimés, que des jumeaux numériques ou des fils numériques peuvent être piratés, compromettant ainsi la maintenance ou le contrôle de la qualité.

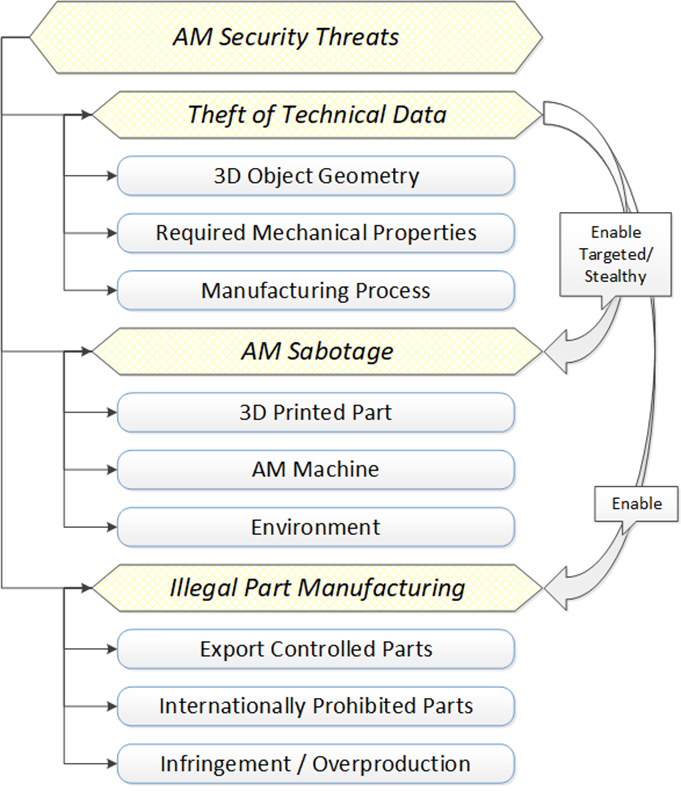

Mark Yampolskiy, professeur associé d’informatique et de génie logiciel à l’université d’Auburn, résume ces menaces en trois grandes catégories.

« La première est le vol de données techniques (TDT = Technical Data Theft), dont on parle généralement dans le contexte de la protection de la propriété intellectuelle (PI). Cependant, toutes les données dont le défenseur voudrait empêcher la perte ne sont pas ou ne peuvent pas être protégées en tant que propriété intellectuelle. En outre, il existe des types de données qu’un défenseur peut considérer comme négligeables, mais qui peuvent faire avancer les objectifs de l’attaquant.

Le second est le sabotage, qui est parfois abordé dans le contexte de la violation de l’intégrité. Cependant, toutes les violations de l’intégrité ne conduisent pas au sabotage, et il existe des moyens de réaliser le sabotage sans violer l’intégrité classique des éléments cybernétiques, tels que les conceptions numériques. Dans la FA, le sabotage peut être dirigé immédiatement contre la pièce fabriquée ou la machine. Cependant, indirectement et surtout, il peut affecter le système dans lequel cette pièce est intégrée, ou l’environnement de la machine de FA.

La troisième menace est l’utilisation de la FA pour la fabrication illégale ou non autorisée de pièces (Illegal or Unauthorised Part Manufacturing = IPM). Il s’agit d’une menace distincte des deux premières, car les machines de FA n’empêchent pas la fabrication de tout ce qui est physiquement possible. Il s’agit donc plutôt d’un problème juridique pour lequel une solution technique est recherchée.

Enfin, la sécurité de la fabrication additive étant une discipline encore jeune, il est probable que de nouvelles menaces apparaîtront. Par exemple, nous avons récemment découvert qu’il était possible d’intégrer des informations supplémentaires dans le fichier de conception STL sans affecter la conception ou la pièce imprimée (en utilisant ce que l’on appelle des « canaux stéganographiques »). Cette menace ne vise pas la FA, mais l’utilise plutôt comme un « accessoire » pour poursuivre d’autres attaques.

Il existe également des « relations symbiotiques » entre les menaces. Par exemple, le vol de données techniques peut être le précurseur d’une attaque de sabotage ciblée (par exemple, pour concevoir un défaut pour une pièce spécifique qui dégradera ses caractéristiques fonctionnelles à un certain degré) ou d’un fabrication illégale ou non autorisée de pièces (par exemple, pour contrefaire des pièces en utilisant un modèle volé). Les canaux stéganographiques du STL (et probablement d’autres formats de fichiers numériques utilisés en FA) peuvent être utilisés pour exfiltrer les données volées en « piggybackant » des fichiers de conception d’apparence inoffensive envoyés à l’extérieur d’une entreprise ou d’une organisation ».

Parmi les conséquences potentielles, on peut citer la fraude financière, l’atteinte à la réputation ou le vol de propriété intellectuelle, l’interruption des activités, la destruction d’infrastructures critiques, les menaces pour la sécurité ou même les infractions aux réglementations.

Alors, comment cartographier ces risques de cybersécurité tout au long du cycle de vie de FA ?

Comme nous l’avons vu plus haut, les menaces de cybersécurité peuvent se manifester à différents niveaux. Il est donc essentiel de comprendre comment les données sont transmises et traitées – et comment les informations sont communiquées tout au long du processus de FA, depuis la conception, la construction et le contrôle de l’assurance qualité jusqu’aux essais, à la livraison et à la distribution. Comprendre ce processus revient à établir le fil numérique propre à votre organisation et, surtout, à identifier la partie prenante qui pourrait être la plus touchée.

Cette partie prenante peut être le fabricant d’équipements de FA, le concepteur de pièces en 3D, le fournisseur de matériaux ou le client final.

Définir la partie prenante la plus touchée par une menace de sécurité dans un processus de fabrication additive « dépend de la menace dont il est question », souligne M. Yampolskiy avant d’ajouter : « Les fabricants d’équipements d’origine (OEM) et les concepteurs de pièces en 3D sont probablement les plus touchés par le vol de données techniques. Leurs préoccupations peuvent toutefois être différentes. Les fabricants d’équipements d’origine se préoccuperont probablement surtout de leur « sauce secrète », telle que la stratégie de numérisation et les paramètres de traitement pour un matériau spécifique. Les concepteurs de pièces en 3D sont probablement plus préoccupés par le vol et la contrefaçon de leur conception.

Les clients finaux sont plus concernés si l’on parle de sabotage de pièces. Cela dit, une attaque contre le fournisseur de matériaux peut être utilisée pour saboter la matière première afin de saboter les pièces fabriquées avec elle – un équivalent physique de ce que l’on appelle en cybersécurité une « attaque de la chaîne d’approvisionnement ».

Quelles sont les mesures à prendre pour faire face aux menaces de cybersécurité liées à la FA ?

Tout d’abord, il est essentiel de garder à l’esprit que la cybersécurité n’est pas l’apanage du département informatique. Par conséquent, tous les membres de l’organisation doivent être conscients des risques et veiller à ce que les précautions de base soient prises pour donner la priorité à la sécurité.

S’il n’est pas possible de relever tous les défis de sécurité en même temps, définir l’obstacle le plus important peut s’avérer « un choix difficile car les différentes parties prenantes peuvent être plus ou moins exposées à des menaces différentes. Et cela peut changer avec le temps. Il y a deux ans à peine, je répondais à cette question en pointant du doigt le vol de données techniques. Toutefois, compte tenu de l’instabilité mondiale actuelle et du retour de la concurrence entre grandes puissances, je dirais que le sabotage devrait être notre principale préoccupation, du moins pour le moment », souligne le professeur associé.

Cela dit, il n’est jamais inutile de procéder d’abord à une évaluation approfondie des risques afin d’identifier les risques les plus pertinents dans le cadre d’un scénario de FA spécifique. Cela pourrait également aider à identifier les menaces supplémentaires potentielles qui pourraient entrer en jeu en ce qui concerne les applications de FA.

On peut également évaluer si les leçons tirées de cyber-attaques bien connues peuvent être appliquées à la FA. Selon un rapport de Deloitte sur « 3D opportunity and cyber risk management », la stratégie « test once, satisfy many » peut permettre aux organisations d’examiner les réglementations applicables dans la même veine afin d’éviter la duplication des efforts, en particulier lorsqu’elle est utilisée de concert avec des approches de conception qui intègrent la sécurité directement dans la conception des produits. Elles peuvent ensuite créer un cadre complet de gestion des risques pour évaluer leur environnement réglementaire afin de répondre au mieux à leur empreinte spécifique en matière de cybersécurité. Étant donné que les processus de fabrication additive comprennent à la fois des composants numériques et physiques, une combinaison de stratégies axées à la fois sur les systèmes informatiques et les objets physiques peut constituer l’approche initiale la plus complète.

En outre, étant donné que la chaîne du processus de fabrication commence par la conception et qu’il s’agit souvent du premier risque de cybersécurité pris en compte, une partie des précautions de base peut consister à protéger la conception dès le départ. Moti Yung (Google LLC, Columbia University), Nikhil Gupta (New York University) et Hammond Pearce (University of New South Wales), M. Yampolskiy a mis au point une « solution permettant d’intégrer un filigrane numérique robuste dans les fichiers de conception STL ».

Une autre étape pourrait consister à assurer la protection du processus d’impression. Les solutions de sécurité qui peuvent être mises en œuvre dépendent de nombreux facteurs, notamment du type de technologies de FA utilisées, ou même des normes que l’on peut se permettre de payer. Par exemple, les imprimantes Velo3D peuvent être configurées pour répondre aux exigences de sécurité rigoureuses du ministère de la défense des États-Unis (DoD).Pour ce faire, leurs utilisateurs doivent se conformer aux guides de mise en œuvre technique de la sécurité (STIG) élaborés par l’Agence des systèmes d’information de la défense (DISA).Selon l’équipementier Velo3D, « dans le domaine de la FA des métaux, l’application des STIG est particulièrement cruciale en raison des défis uniques et des vulnérabilités inhérentes à ce domaine. La technologie implique des processus complexes qui intègrent des conceptions numériques, des matériaux avancés et une ingénierie de précision. Chacun de ces éléments présente des risques de sécurité spécifiques que les STIG sont conçus pour atténuer. Par exemple, les fichiers de conception numérique utilisés dans la FA des métaux sont très sensibles. S’ils sont compromis, ils peuvent conduire à un vol important de la propriété intellectuelle et à des menaces pour la sécurité nationale. Les STIG fournissent des lignes directrices complètes pour sécuriser ces actifs numériques, en veillant à ce qu’ils soient stockés, transmis et consultés d’une manière qui minimise le risque d’accès non autorisé ou de falsification ».

D’autres pratiques sont observées dans le domaine du suivi et de la traçabilité. Elles comprennent l’utilisation d’étiquettes RFID pour suivre les produits fabriqués de manière additive tout au long de la chaîne d’approvisionnement. À propos d’une solution non invasive qui pourrait être utilisée pour détecter les attaques de sabotage, M. Yampolskiy explique qu’ils « utilisent ce que l’on appelle les “canaux latéraux”, en se concentrant sur les canaux latéraux d’alimentation des actionneurs individuels. Cette approche présente plusieurs avantages par rapport aux solutions de cybersécurité pure. Pour n’en citer qu’un, cette approche permet de séparer le système de surveillance de l’imprimante 3D surveillée, ce qui accroît considérablement la difficulté de les compromettre simultanément. Le projet d’adoption de cette approche pour le procédé PBF est financé par le NIST. »

Conclusion?

L’amélioration de la cyberprotection donnera aux fabricants et à leurs clients la confiance nécessaire pour essayer de nouvelles pratiques et de nouveaux modèles commerciaux qu’ils ne peuvent pas envisager aujourd’hui. Le potentiel de nouvelles opportunités soutenues par la cybersécurité attirera des entreprises innovantes ayant une expertise en cybersécurité pour fournir des solutions aux utilisateurs de la fabrication additive et aux fournisseurs de technologies de fabrication additive. Même si nous sommes impatients de partager des solutions de cybersécurité appliquées à des modèles commerciaux tels que la fabrication à distance et/ou la production de pièces détachées à la demande, il convient de garder à l’esprit que les menaces de cybersécurité sont en fin de compte le moteur du changement et de la croissance – en particulier lorsqu’elles sont abordées de manière créative.

Ce dossier a été initialement publié dans le numéro de Mai/Juin de 3D ADEPT Mag.